¿Qué son?

La encriptación es una medida de seguridad en el área de la informática que nos permite codificar nuestros datos para que solo ciertas personas autorizadas puedan acceder a ellos.

Lo que hacemos en términos simples es el convertir un texto que todos podemos leer y entender en algo incomprensible o texto encriptado. A veces hasta mezcla letras de forma que parezca solo un montón de información basura, pero que con la llave correcta se puede descifrar.

Los métodos de encriptación vendrían siendo todos los algoritmos y técnicas que se utilizan para codificar el texto plano y convertirlo a un formato ilegible.

Existen dos tipos, la simétrica donde solo se utiliza una llave secreta para tanto cifrar como descifrar y la asimétrica que utiliza varios tipos de claves (públicas y privadas) para llevar a cabo ambas acciones por separado. En este caso, veremos como es que esto se aplica en tres métodos distintos y las características de cada uno:

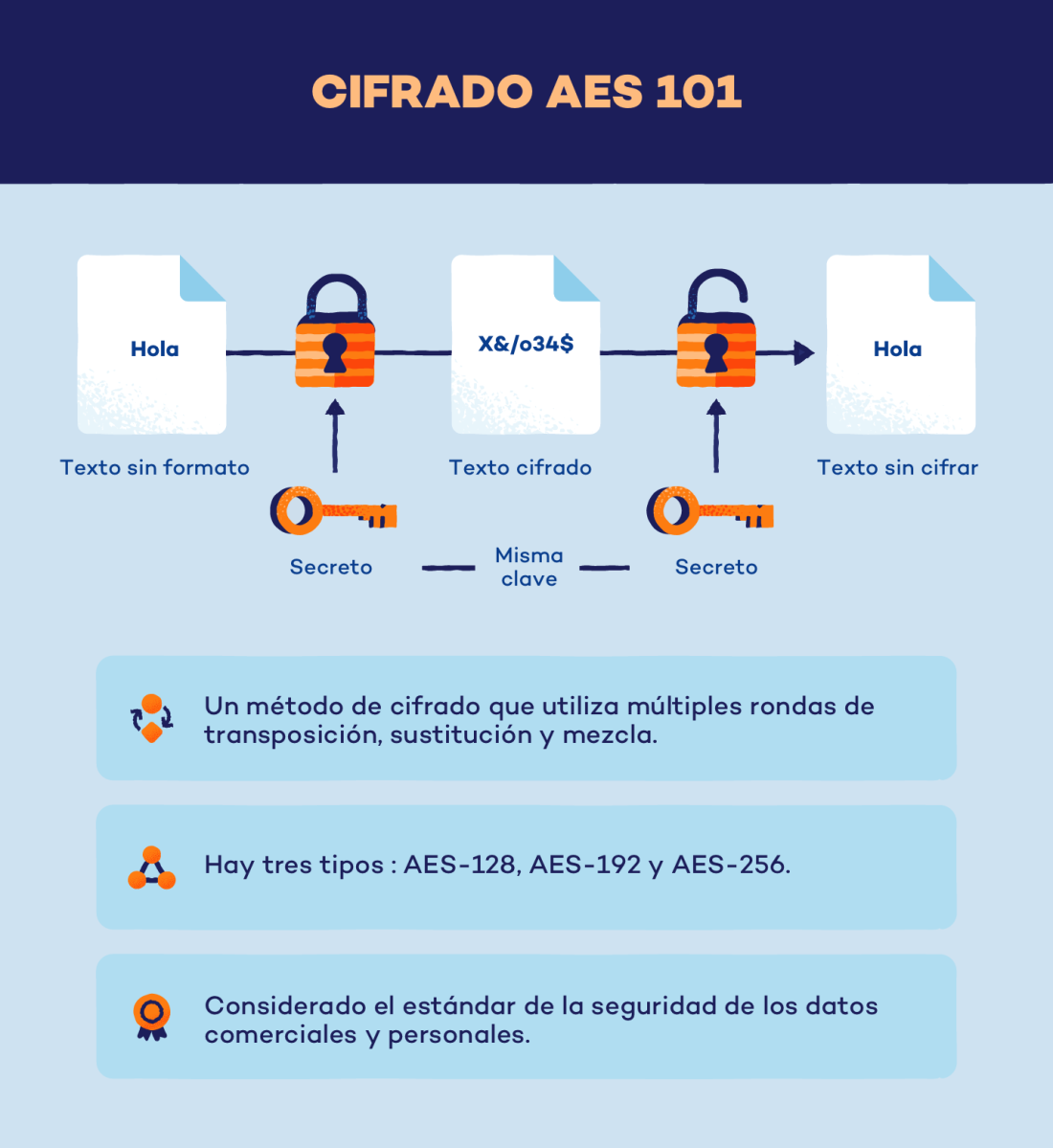

Método Encriptación Estándar Avanzado

El método de Encriptación Estándar Avanzado o AES es uno de los algoritmos más utilizados en el área de la seguridad de la información que se ha vuelto el estándar en Estados Unidos. Es de tipo simétrica donde se toman un conjunto de bits y se operan para generar un nuevo bloque de cifrado.

Cada bloque se conforma de 128 bits donde para cifrarlos se usan llaves iguales, de 192 o de 256 bits, el proceso consiste en sustituciones, permutaciones y transformaciones lineales en múltiples rondas para garantizar la seguridad. Estos son los pasos que se siguen::

- División y expansión: Lo primero que hacemos es cortar nuestro mensaje en bloques pequeños (así como texto plano) y a cada bloque le vamos a dar una llave secreta que solo nosotros conocemos junto con una clave de cifrado llamada llave redonda.

- Sustitución: Para esto vamos a necesitar la tabla de Rjindael S-box con la cual vamos a reemplazar cada parte del texto separado por un valor dentro de la tabla.

- Desplazamiento: Luego todas las filas del texto encriptado se desplazan 1 posición dentro de la tabla, excepto la primera.

- Mezcla: Una vez cifradas todas las filas, las volvemos a mezclar, ahora entre columnas y filas.

- Llave Redonda: Ahora con la llave que generamos en el primer paso, volvemos a cifrarlo con ella

- Repetir: Finalmente, repetimos todo este proceso varias veces, se recomienda que se hagan tantas veces como uno vea necesario, pero lo recomendado es de 10 a 15 veces.

La verdad es que es un método muy complicado, pero se ha probado que es muy efectivo contra posibles atacantes ya que esto impide todo tipo de ingenieria inversa que quieran hacer, además de hacer el mensaje imposible de leer a primera vista.

La primera ventaja de este cifrado es la seguridad ya que incluso con el nivel más bajo de cifrado se estima que se tardaría mil millones de años si se usa un método de fuerza bruta. Además de que el software para realizar este tipo de encriptación es completamente gratuito, dándole la facilidad a otras organizaciones gubernamentales el acceso a estas tecnologías. No solo eso, también es fácil de usar y se puede adaptar a cualquier tipo de software y hardware que desees proporcionando seguridad desde cualquier ángulo.

Tabla de Rjindael S-box

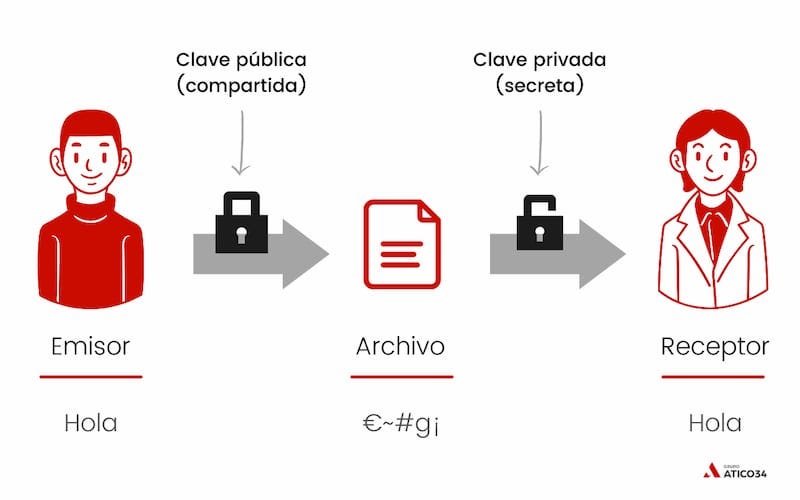

Método Rivest, Shamir y Adleman

El siguiente método es el de Rivest, Shamir y Adleman o RSA, como se da a entender por el nombre, fue creado por tres personas con esos nombres. Esto fue en el año 1977, haciéndolo uno de los métodos más antiguos y a la vez eficaces hoy en día ya que se volvió una herramienta vital para la comunicación digital, especialmente en correos electrónicos.

En este caso, tenemos el primer sistema criptográfico asímetrico y como vimos antes, estos tienen varias llaves para poder cifrar y descifrar la información, una pública que se puede compartir con cualquiera y usarla para cifrar los datos y una privada que la mantenemos oculta para descifrar la info. Ahora la pregunta es ¿cómo se generan estas llaves?, pues nada más y menos que con matemáticas.

Este sistema utiliza los principios de teoría de números para generar las llaves y después la aritmética modular para cifrar y descifrar la información. Relacionándolo con lo que hemos visto en algebra, utiliza la dificultad para factorizar números primos grandes de la siguiente manera:

- Lo primero que tenemos que hacer es seleccionar dos números primos grandes, los cuales vamos a multiplicar para crear un módulo, es decir, un número más grande. Aunque eso suena sencillo, invertir el proceso es mucho más difícil y eso es de lo que se aprovecha este algoritmo.

- Una vez generado este módulo, este sistema genera el par de claves que mencioné anteriormente (pública y privada) los cuales se generan guardando cierta relación con el modulo generado. Aunque, para derivar la clave privada a partir de la pública requiere resolver este problema, lo cual no es viable para cualquier ordenador ya que requiere de una mayor potencia computacional.

Asi que, mientras el número del modulo sea suficiente grande, es muy poco probable que lo logren decifrar. El tamaño promedio es de 2048 bits, pero puede ser mucho mayor si es que se quiere tener una mayor seguridad. Esto lo hace una opción viable para encriptar la información, aunque el mayor problema es que entre más grande sea el número, mayor será el peso y esto puede traer varios problemas de rendimiento en los servidores y tiene un alto coste computacional. Esto lo compensa con el hecho de no compartir claves secretas ya que se puede bien intercambiar información con la clave pública sin necesidad de hacer un chat privado o similar. Además de que debido a la gran cantidad de tiempo que lleva en uso, se ha logrado estandarizar y probar en distintos ambientes, teniendo una gran compatibilidad entre varias plataformas.

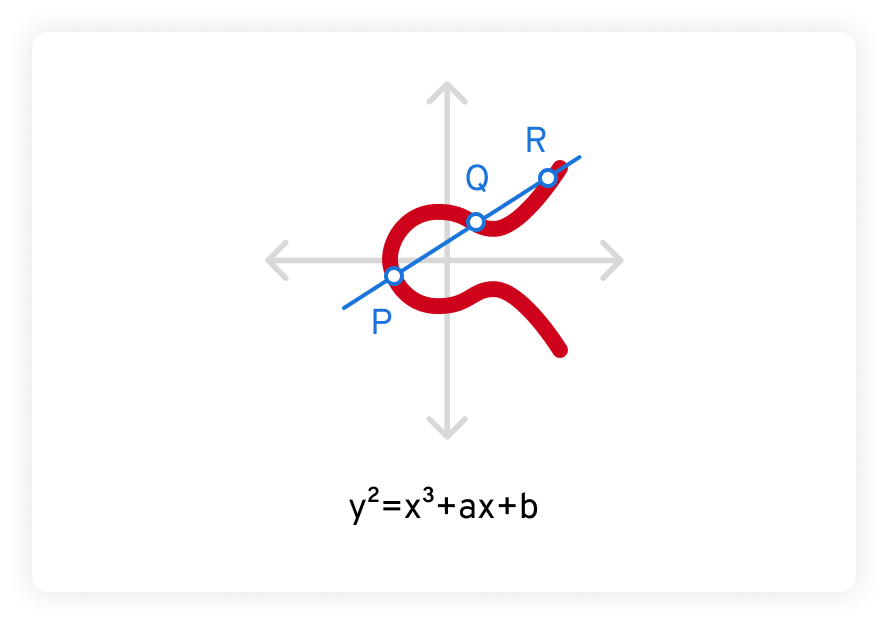

Método de Criptografía de Curva Elíptica

El último método que tenemos es el de Criptografía de Curva Elíptica o ECC que al igual que el anterior, es un sistema asimétrico y en estos ultimos años comenzó a agarrar más popularidad, en especial por su uso en aplicaciones de dispositivos móviles y en el Internet de las cosas.

La base de esta técnica son las matemáticas de las curvas elípticas, estas se definen por medio de la siguiente ecuación:

y2=x3 + ax + b

Donde a y b son constantes y la curva se define sobre un campo finito y la representación gráfica la podemos ver en la imagen del lado derecho. En este caso por lo que nos interesan estas matemáticas es que uno de los problemas más dificiles de resolver es del logaritmo discreto de la curva elíptica. Donde teniendo el punto P en la curva y un escalar K, tenemos que sacar el punto Q donde Q=k*P, con esto es que genera pares de claves tanto públicas como privadas que permiten cifrar y descifrar los mensajes.

La principal ventaja de este método es que nos da un nivel muy alto de seguridad con claves muy cortas, haciendo que todas las operaciones de este sistema, el cifrado y decifrado, se hagan de forma más rápida. No solo eso sino que no consume tantos recursos como el método anterior y no exige tantos recursos para llevar a cabo las operaciones.

Referencias electrónicas

Aldeco, R., Solano, J. A., Sáenz, R. y Mejía, A. (2021). Algoritmo AES (advanced encryption standard). Unidades de Apoyo para el Aprendizaje. CUAIEED/Facultad de Ingeniería-UNAM. Recuperado de: https://repositorio-uapa.cuaed.unam.mx/repositorio/moodle/pluginfile.php/2184/mod_resource/content/2/contenido-uapa/index.html

Canle, E. (2023). Descubriendo los principales métodos de encriptación de datos. Tokio School. Recuperado de: https://www.tokioschool.com/noticias/metodos-encriptacion-datos/

Cloudflare. (s.f.). ¿Qué es la encriptación? Recuperado de: https://www.cloudflare.com/es-es/learning/ssl/what-is-encryption/

PandaSecurity (2023). ¿Qué es el cifrado AES? Una guía sobre el Advanced Encryption Standard. Recuperado de: https://www.pandasecurity.com/es/mediacenter/cifrado-aes-guia/

Spasojevic, A. (2025). ¿Qué es el cifrado Rivest-Shamir-Adleman (RSA)? phoenixNAP. Recuperado de: https://phoenixnap.mx/glosario/remache-shamir-adleman

Trevino, A. (2023). ¿Qué es la criptografía de curva elíptica? KEEPER. Recuperado de: https://www.keepersecurity.com/blog/es/2023/06/07/what-is-elliptic-curve-cryptography/